Jenseits von Kahn

.

Im Jahre 1996 sind zwei bedeutende Buecher zur Kryptologie erschienen. Zum einen die Neuauflage von David Kahn`s "The Codebreakers" von 1967 und Bruce Schneiers "Applied Cryptography". Kahn praesentierte die Geschichte der Kodebrecher mit einer Erweiterung bis Mitte der 90er Jahre. Er schloss, dass die modernen Kryptoprogramme wie PGP grosse Einbrueche wie in der Vergangenheit nicht mehr zulassen und die Zeit der Kodebrecher sich dem Ende zuneigt. Schneier lieferte dazu in sehr guter Darstellung die mathematischen und praktischen Grundlagen der modernen Programme, gleich mit Quellcode.

Wer naeher mit Geschichte und Praxis des Kodebrechens vertraut war wusste was in beiden Buechern fehlte. Wichtiger als die mathematischen Grundlagen sind die technischen Grundlagen der in der Praxis eingesetzten Systeme. Das auf diese Weise die meisten historischen Einbrueche erfolgten wurde von Kahn schlicht unterschlagen. Das ein Kryptoprogramm auf heutigen PCs kaum sicher laufen kann war Schneier nicht klar, die praktischen Probleme wurden nur im Nachwort angedeutet.

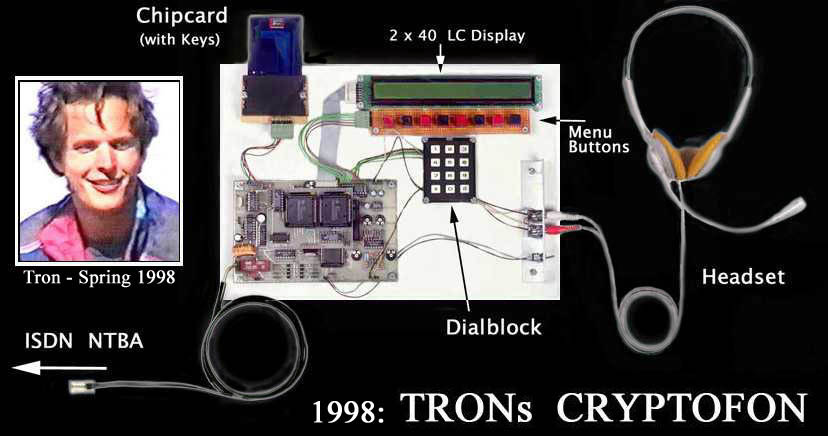

Das Problem war wie man etwas wie PGP in der Praxis sicher realisiert. Im Sommer 1997 hatte Boris F., bekannt als "TRON", ein 25 jaehriger Student in Berlin die Idee zur Loesung des Problems. Er war Spezialist fuer digitale Elektronik und hatte reichlich Erfahrung mit Einbruechen in praktische Krypto Systeme.

Der obige Artikel wurde im Spaetsommer 1997 begonnen. Er war der erste Teil einer mehrteiligen Darstellung ueber die nicht-mathematischen Prinzipien zum Kodebrechen. Die von Profis seit ueber 100 Jahren verwendet werden aber die Oeffentlichkeit selbst in wissenschaftlichen Fachbuechern so nicht erfaehrt. Der erste Teil ging um die historischen Grundlagen und klassische Methoden zur unterstuetzenden Kryptoanalyse. Der zweite und dritte haette Einbrueche in Systemarchitekturen (was schon lange vor Unix begann) und Kommunikation/Authentifizierung umfasst. Nur der obige erste Teil wurde im Fruehjahr 1998 fuer ein Computermagazin fertiggestellt.

Bereits beim Lesen des ersten Teils von "Jenseits von Kahn" wird man merken, dass PGP und PCs sicher keine Loesung darstellen und ein externes Spezialgeraet fuer sichere Verschluesselung notwendig ist. Da das Krypto Problem hier vor dem Hintergrund sicherer Internetanwendung betrachtet wurde muss dieses Spezialgeraet ein Echtzeitchiffrierer fuer ISDN Geschwindigkeit mit hochwertigem asymetrischem Algorithmus sein. Es ging um das Cryptron.

Boris hatte zu diesem Zeitpunkt seine Diplomarbeit zwar noch nicht begonnen, hatte aber schon das Konzept zusammen und war sich sicher das es funktionieren wuerde. Es klappte auch und das Cryptofon, das schon 90% des Weges zum Cryptron darstellt, lief dann noch vor Jahresende 1997. Aus dem Cryptofon das Cryptron zu entwickeln war zwar noch eine Menge Arbeit (deutlich mehr als fuers Cryptofon selbst), aber fuer Boris keine grosse geistige Herausforderung mehr.

Mit dem Diplom endlich von der "Schule" befreit, wollte er 1998 noch etwas Spass haben und machte alles moegliche, aber nicht allzuviel am Cryptron. Etwas Entspannung hatte er sich auch verdient, besonders eilig war es ohnhin nicht und irgendwann 1999 waere es sicher fertig geworden. Bis dahin waeren auch die weiteren Artikel fertig gewesen. Sie haetten die Lizenzverhandlungen und die anschliessende Oeffentlichkeitsarbeit unterstuetzt.

Heute, Ende 2001, ist Boris tot und Wau Holland, dem das Cryptofon nach Boris Tod eine Herzenssache war, ebenso. Dafuer kam Bruce Schneier inzwischen mit einem neuen und sehr wichtigen Buch. In "Secrets & Lies" beschreibt er genau die Probleme die Boris und andere 1996 sahen. Sein Buch sollte fuer manchen eine Offenbarung sein. Obwohl er nur die Probleme der letzten Jahre aufzeigt und keine allgemeine Loesung sieht ist sein Buch ein absolutes muss zum Thema. Bereits sein Vorwort ist sehr beeindruckend, Hut ab vor diesem Mann.

Der Kern des Problems sind die vielen Hintertueren die in einem PC mit Internetzugang installiert werden koennen. Bereits 1997 wurden alle paar Tage Fehler in Programmen entdeckt die die Sicherheit des Programms oder gar des ganzen Systems bedrohten. Die Vermutung, dass viele dieser Bugs vieleicht gar absichtlich zu Spionagezwecken entwickelt wurden, war naheliegend. Die Lebensdauer dieser Bugs war meist begrenzt. Denn es war unvermeidlich, dass sie irgendwann entdeckt wurden. Um diese Bugs trotzdem zur Spionage zu nuetzen war es sinnvoll, etwa fuer die NSA, ein Projekt zu haben das staendig neue Bugs entwickelt und in gebraeuchliche Software einschleusst.

Wuerde ein solches Projekt nur von der NSA und nur zu strategischen Zwecken eingesetzt, so waere der normale User eigentlich nicht bedroht. Leider ist das nicht der Fall. Vieleicht dachte man das Projekt in groesserem Umfang zu nuetzen damit sich fuer die NSA die Kosten auch lohnen. Zweifelslos bekommt die NSA aber einen Sicherheitsvorteil wenn sie zumindest einen Teil der Bugs unter die Leute bringt. Etwa wenn man sie in Hackerkreise streut und entsprechende Kontakte haelt. Dass die NSA wohlwollend hinter manchen (Internet-) Hacker Gruppen steht wurde schon frueher vermutet.

Die US Journalistin Carolyn Meinel war wohl die erste die es in einem groesseren Medium aussprach (Spektrum der Wissenschaften 12/2001, Auszug). Anlass war ein Vorfall mit einem NSA Flugzeug Anfang 2001 ueber dem Suedchinesischen Meer. Anschliessend entwickelte sich ein Hackerkrieg im Internet zwischen USA und China. Bei ihren Recherchen sties Frau Meinel auf deutliche Beziehungen zwischen US Regierungskreisen und beruehmten Hackergruppen und Veranstaltungen.

Warum es die USA noetig haben "Cyber-Guerillas" zu rekrutieren? "Ganz einfach. Von einer inoffiziellen Armee kann man sich jederzeit distanzieren. Wird das Militaer selbst bei einem krummen Ding erwischt, ist die Blamage gross." Das die NSA sich schuetzen will ist verstaendlich.

Werden jedoch Veranstaltungen abgehalten deren Vortraege "oft eher dem Begehen von Computerverbrechen zu dienen" scheinen und wenn man dafuer Eintritspreise von 1000 Dollar verlangt, dann ist doch klar, dass man damit Leute zum kommerziellen kriminellen Hacken motiviert. Und wer nicht bereit ist aus Geldgier mit zu machen dem drohen selbst fuer harmlosestes Hacken in den USA bis zu 120 Jahre Gefaengnis (Beispiel) - wenn er sich nicht vom Geheimdienst anwerben laesst.

Nicht die NSA selbst, sondern die Verbindung ihrer Hexenkueche mit Kriminellen ist das Problem. Und wenn Geheimdienste sich mit Kriminellen einlassen besteht immer auch die Gefahr, dass man sich nach einiger Zeit gegenseitig erpressen kann. Was fuer Aussichten fuer die Computer- und Internetsicherheit!

Es handelt sich hierbei um ein Verschluesselungsgeraet fuer Sprache in Echtzeit fuer ein ISDN Telefonsystem. Verwendet werden die gleichen Algorithmen wie in PGP, naemlich RSA und IDEA. Das ganze ist als Stromchiffrier mit automatischer Fehlerkorrektur aufgebaut. Das besondere am Cryptofon sind nicht die verwendeten hochsicheren Algorithmen sondern ihre technische Realisierung durch diskrete Bausteine. Durch Digitale Signal Prozessoren (DSPs) die eigentlich ueberhaupt nicht fuer kryptologische Anwendungen gedacht waren. Bisherige Systeme beruhten auf einer 486er oder PC Architektur. In beiden waere die Installation von Hintertueren in der CPU, im Programm oder im Betriebssystem moeglich.

Dies war mit der voellig anderen Systemarchitektur des Cryptofons nicht so einfach machbar. Die DSPs waren sicher weil man bei ihnen nie an die Installation einer entsprechenden Hintertuer gedacht hat und weil sie fast zu primitiv waren um eine auf dem Chip zu installieren. Der uebrige Teil des Cryptofons war fest verdrahtet und erlaubte nur spezielle Rechenoperationen, aber kein anderes Programm das im Hintergrund haette laufen koennen. Gesteuert wurde alles nicht von einer PC CPU sondern einem viel einfacheren Microcontroller. Dies sind CPUs wie sie in PCs nur als Hilfsbausteine Verwendung finden. Fuer diese Micros gilt bezueglich Hintertueren das gleiche wie fuer die DSPs. Und auch das Programm in den EPROMs ist zu klein um eine Hintertuer verbergen zu koennen.

Diese extreme Einfachheit und Ueberschaubarkeit von Hard- und Software, zusammen mit der Verwendung offener Algorithmen und der Offenlegung aller Konstruktionsdetails machten das Cryptofon zu einem bis dahin unerreicht sicheren Verschluesselungsgeraet. Selbst Profis hatten nichts in Verwendung das sicherer den Stand der Wissenschaft und Technik verkoerperte. Das Cryptofon war ein Quantensprung in der technischen Realisierung der bisher bekannten kryptologischen Algorithmen. Ausserdem war es mit etwa 200 DM Bauteilekosten auch noch sehr preiswert.

Das Cryptofon war nur die Vorstufe zum Cryptron. Es war aber bereits eine bedeutende Anwendung. Die sichere Verschluesselung privater Gespraeche war eine davon. Fast noch wichtiger war die in der Diplomarbeit nur verklausuliert umschriebene Identifizierung des Gespraechspartners. Dies hat einen konkreten Hintergrund. Mitte der 80er Jahre gelang dem deutschen Bundeskriminalamt die Entwicklung eines Stimmenanalysators. Dieses Geraet war ein bedeutender Schritt in der Verbrechensbekaempfung. Erlaubte es doch eine Stimme einem Taeter zuzuordnen, fast mit der Qualitaet eines Fingerabdrucks.

Der Analysator, eine Software, erstellt dazu einen Datensatz der das jeweilige Stimmprofil typisch beschreibt. Dieser Datensatz wird aber gewonnen aus der Rekonstruktion des physikalischen Stimmsystems. Der Analysator ist also in der Lage die fuer die Tonerzeugung wichtigen Parameter des Kehlkopfes, Rachen- und Mundraumes zu ermitteln. Mit diesen Daten kann man aber auch eine Stimme simulieren. Nicht beim BKA, aber bei anderen Diensten duerfte es seit Anfang der 90er Jahre damit moeglich gewesen sein Stimmen zu faelschen. Seit Mitte der 90er duerfte dies mit einem Echtzeit-Uebersetzer technisch sogar fuer Privatleute moeglich sein. Zur gleichen Zeit gab es in den USA schon ein System das in ein Flugzeug passte und gleich noch Live TV Bilder des Sprechers generieren konnte.

Dem Cryptofon, so wie es als Ergebnis der Diplomarbeit da stand, fehlten noch funktionale Details. Vor allem das D-Kanal Protokoll um ueber ISDN Verbindungen anwaehlen und halten zu koennen. Des weiteren waere ein Diffie-Hellman Schluesselaustausch noetig gewesen. Damit haetten die Cryptofone selbst ihre Schluessel ausgetauscht ohne einen PC benutzen zu muessen. Dies haette vor einer Hintertuer beim Schluesselaustausch geschuetzt.

Es wurde angedacht ob man mit einem Stoerangriff auf die ISDN Leitung ueber den Cipher-Feedback Mode vieleicht IDEA schwaechen koennte. Aber unabhaengig davon war es klar, dass RSA noch sicherer fuer die Uebertragung waere. Fuer die geplante Implementierung von RSA kamen ausserdem noch Hardware Ueberlegungen wegen des Cryptrons hinzu.

Das Cryptron haette alle Teile und Funktionen des Cryptofons enthalten, aber noch einiges mehr. Es waere am seriellen Ausgang eines PC installiert gewesen und haette, zwischen PC und Netz, alle Verschluesselung und Signierung uebernommen. Bereits 1996 wurde klar das bald eine deutlich schnellere Uebertragung als ISDN ueber zweiadrige Kupferleitungen moeglich sein wird. Etwa das was heute unter T-DSL Angeboten wird. Es war daher sinnvoll zu schauen ob man das Cryptron bereits fuer diese Geschwindigkeiten auslegen kann. Es musste demonstriert werden, dass das Cryptron kein Flaschenhals fuer den Ausbau des Internet sein wuerde. Im wesentlichen brauchte man dazu schnellere DSPs. Diese haetten entweder IDEA mit T-DSL Geschwindigkeit schaffen sollen oder RSA mit nur ISDN Geschwindigkeit. Unklar war weniger ob es technisch realisierbar war sondern eher ob es wirtschaftlich sinnvoll war.

Das Cryptron haette in der Praxis aus mindestens zwei Komponenten bestanden. Einem Chiffrierteil mit Speicher, was man als das eigentliche Cryptron bezeichen koennte, und einem Interface Teil. Das Interface haette verschiedene Protokoll Funktionalitaeten beherrschen muessen, vergleichbar mit einem Router oder einem ISDN Modem. Tatsaechlich waere selbst eine Faehigkeit zur analogen Uebertragung vieleicht noetig gewesen, denn nicht ueberall gibt es ISDN. Dieses Interface waere deutlich komplexer geworden als das Cryptofon. Wahrscheinlich haette man fuer eine Massenproduktion schon existierende Konstruktionen dazu adaptiert.

Der Chiffrierteil haette alle Schluessel und die zum verschluesseln noetigen Bauteile enthalten. Ausserdem noch einen Speicher fuer Log-Zwecke und Dokumente. Er waere abnehmbar gewesen und zunaechst von der Groesse eines Amuletts oder einer Geldboerse. Im hoechsten Sicherheitslevel haette eine Person dieses Teil immer bei sich tragen muessen. Bereits bei einem Verlust fuer nur wenige Stunden waere die Sicherheit des geheimen Schluessels in Gefahr gewesen. Denn wer haette garantiert, dass das wiedergefundene Teil mit dem verlorenen identisch ist? Fuer normale User waere aber der Schutz des Schluessels durch ein Passwort hinreichend gewesen. Man haette dafuer aber mehr Eingabemoeglichkeiten gebraucht als nur die nummerische Tastatur des Cryptofons. Und noch eine Unterweisung der User in der Auswahl eines sicheren Passwortes. Letzteres eine Kunst die nur wenige beherrschen.

Dieser Chiffrierteil waere kompakt aus einzelnen Chips aufgebaut gewesen. Hauptproblem bei dem ganzen Cryptron war ein Design zu erhalten das versteckte Hintertueren unmoeglich macht. Der gesammte Chiffrierteil haette auch auf ein ASIC oder irgendwann auf eine Chipkarte gepasst. Aber es waere nicht einfach gewesen sicherzustellen, dass diese Chips dann nur das tun was sie sollen und in der Herstellung nicht noch spezielle "Bugs" zur Schwaechung der Kodierung mitbekamen. Diese Weiterentwicklung sicher zu gestalten waere die Hauptaufgabe des Tron geworden.

Das Cryptron waere in der Lage gewesen jede Art von digitaler Daten mit mindestens ISDN Geschwindigkeit abhoersicher zu uebertragen und zu signieren. Die Abhoersicherheit haette bei Internet Providern oder zumindest den Content Providern eine entsprechende technische Infrastruktur vorausgesetzt und haette sich wohl erst langsam ausgebreitet.

Weit wichtiger und mit geringerem Aufwand realisierbar waere die Signierbarkeit gewesen. Hier haetten die Server Rechner der Content Provider (Banken, Kaufhaeuser oder Amateur-Anbieter) direkt mit dem Cryptron des Kunden korespondieren koennen. Aufgrund des deutschen Signaturgesetzes (das erste mal das eine Regierung mit Gesetzen dem Stand der Technik voraus war) haette eine sichere Signierung volle Rechtskraft besessen. Heute gilt dies in der Praxis auch fuer unsicher zustande gekommene Signaturen, solange nur ein Richter sie fuer sicher haelt.

Das Cryptron haette auch einen bedeutenden Beitrag zur Funktionsfaehigkeit des Internets liefern koennen. Die Hauptgefahr hier sind Distributed-Denial-of-Service (DDoS) Angriffe. Hierbei werden Rechner mit einem Virus infiziert und beginnen dann wie tollwuetige Hunde andere zu beissen. Sie senden einen Strom von Signalen an eine Adresse und verstopfen diese sowie einen Teil der Leitungen dahin. Das Cryptron koennte nun von einem speziellen "Trust Center" eine signierte Nachricht erhalten die es befaehigt aus dem Datenstrom des Rechners die DoS Packete zu entfernen. Es wuerde als Blocker arbeiten. Auch ohne Zutun der meist voellig hilflosen Besitzer der infizierten Rechner koennte so die Gefahr von DoS Angriffen recht schnell gebannt werden. Ein Missbrauch waere nicht moeglich da nur ein vom User autorisiertes Trust Center diese Blocker Funktion aktivieren koennte. Das Problem dabei ist aber auch offensichtlich: Kann man einem Trust Center wirklich soviel trauen? Diese Blocker Funktion waere das perfekte Zensurmittel nach dem jeder Innenminister sich sehnt. Die politische Gefahr durch wenig vertrauensvolle Trust Center oder eine Zwangsfunktion per Gesetz waere vieleicht groesser als die Gefahr fuer das Internet.

Dieser Anwendungs Komplex ist sehr umfassend da unter Wirtschaft hier weitaus mehr verstanden wird als allgemein ueblich. Das Cryptron haette mit dem Internet zusammen ein positives Potential wie kaum eine andere Erfindung des 20. Jahrhunderts gehabt. Sowohl was den Erhalt unserer Gesellschaftsordnung angeht, als auch die Moeglichkeit zu ihrer Weiterentwicklung. Hier wird kurz das Grundproblem der heutigen Wirtschaftsordung geschildert und erklaert welche Loesungen durch das Cryptron moeglich waren. Jeder kann sich dann selbst ein Bild von der Bedeutung des Cryptrons machen:

Entscheidend fuer die Verbreitung des Cryptrons waere die garantierte Sicherheit gewesen. Gegenwaertige Systemanbieter versuchen dies durch Beeinflussung der Medien zu realisieren. Motto "irgendwann werden schon alle glauben es sei sicher". Tron haette natuerlich nicht die Mittel fuer solche Werbung gehabt. Er haette sie auch nicht gebraucht. Denn das Cryptron war ein offengelegtes System und damit auch nach dem Stand der Wissenschaften sicher. Die fuehrenden Experten der Welt haetten dies bestaetigen koennen.

Mit dieser Expertiese haette man die Cryptron-Gesellschaft gegruendet. Dies waere eine Firma, Verein, Stiftung oder was auch immer gewesen. Die Cryptron-Gesellschaft haette eine verpflichtende Garantie fuer die Sicherheit der Cryptrons abgegeben. Jedes mit Lizenz der Cryptron-Gesellschaft hergestellte Exemplar haette diese Garantie gehabt. Sollte doch ein Einbruch erfolgen und Schaden entstehen waere die Versicherung der Cryptron-Gesellschaft dafuer aufgekommen. Die Versicherung waere von den Lizenznehmern finanziert worden.

Waere das Cryptron nur ein maessiger Erfolg geworden, so haette die jaehrliche Produktionsrate immerhin die Groessenordnung von 10 Millionen Einheiten pro Jahr erreicht. Die Versicherungen waeren auf dieses sehr gute Geschaeft schnell aufgesprungen - vorausgesetzt sie konnten der Cryptron-Gesellschaft trauen. Sowohl in deren technische Faehigkeiten als auch in deren Ehrlichkeit. Der Chef dieser Gesellschaft musste sowohl aussergewoehnliche technische Fachkenntnise vorweisen als auch einen besonderen Charakter.

Boris F. war in jeder Beziehung die ideale Person hierzu. Auf technischer Seite war er nicht nur der Erfinder des Cryptrons sondern konnte auch eine Vielzahl von Einbruechen in professionelle Kryptosysteme vorweisen. Dies war fuer ihn ein Hobby, andere sahen es als einen notwendigen Nachweis seiner Befaehigung um Chef der Cryptron-Gesellschaft zu werden. Da er ein Gespuer fuer Schwachstellen in Kryptosystemen hatte konnte er auch am ehesten ein sicheres System entwerfen.

Die Frage des Charakters war aber noch bedeutender. Das Cryptron sollte primaer kleine Leute schuetzen. Bereits als Kind hatte Boris ein sehr ausgepraegtes Gerechtigkeitsempfinden, besonders wenn anderen, schwaecheren, Unrecht geschah. Diese Einstellung hatte er noch als Erwachsener und brachte sie mitunter sehr deutlich zur Geltung. Er haette die Sicherheit des Cryptrons bis zum letzten verteidigt.

Hinzu kam noch eine weitere, ungewoehnliche Eigenschaft. Dazu Hauptkommissar Stefan Redlich, Chef der Computerkriminalitaet des LKA Berlin:

Boris erschien ihm nicht naiv, meint Redlich. Er habe seinem Leben nur einen anderen Schwerpunkt gegeben als die meisten seines Alters. Tron sei "sympathisch und absolut authentisch" gewesen. "Aber", entfaehrt es dem Kriminalbeamten, "so etwas ist doch nicht normal." (Burkhard Schroeder: Tron - Tod es Hackers, Berlin 1999, S. 65)

Boris war immer gerade heraus und ehrlich, mehr vieleicht als ihm manchmal gut tat. Wer ihn naeher kannte wusste auch, dass er nicht wirklich luegen konnte. Man merkte es in entsprechenden Situationen schon im Ansatz. Er wusste das und sagte dann lieber gleich gar nichts oder machte auf bloed - was dann aber noch offensichtlicher war. Hinzu kam das seine Reaktion auf manche Dinge sofort sichtbar war. Im vertrauten Kreis konnte man ihn leicht "auf den Arm nehmen". Cool vorgebracht brauchte er mitunter fast eine Sekunde um zu merken, dass man sich mit ihm einen Witz erlaubte. Fuer einen Moment konnte man sich an seinem unmittelbaren Gesichtsausdruck ergoetzen. Aber Boris war ein sehr humorvoller Menschen und konnte auch darueber lachen.

Wer ihn etwas kannte, fuer den war sein Charakter, seine Persoenlichkeit, ein offenes Buch. Dies war fuer ihn auch ein Vorteil, man konnte leicht erkennen, dass er eine Person war auf die man sich verlassen konnte. Zusaetzlich noch hatte er einen Hang zur Diskretion, zur Geheimhaltung von Dingen die andere Personen betraf oder man ihm anvertraut hatte. Haette er keine Neigung zu Natur und Technik gehabt waere er vieleicht ein humaner Banker geworden. So waere er der erste Tron geworden.

In der Kryptographie gibt es unter anderem den Begriff des "Trent", ein Treuhaender (Vertrauensperson, Vermittler) der meist durch ein Programm realisiert wird. In Anlehnung daran haette man den Begriff des "Tron" etabliert, der als Vertrauensperson fuer die technische Sicherheit der Verschluesselung zustaendig ist. Es mag als Zufall erscheinen, dass Boris sich schon zur Mailbox Zeit um 1990 das Pseudo Tron gab. In dem gleichnamigen Film ist Tron ein Computerprogramm das fuer die schwachen User gegen das uebermaechtige Master-Control Programm kaempft. Aufgrund der sehr tief in ihm verwurzelten sozialen Einstellung konnte er sich mit diesem Pseudo besonders gut identifizieren. Er wollte etwas grosses fuer seine Mitmenschen tun. Jemand hat ihn daran gehindert.